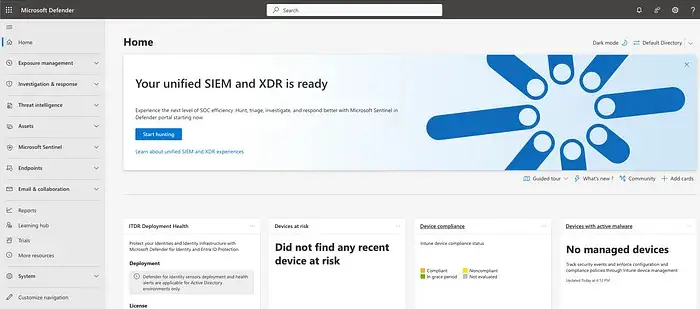

Microsoft on julkaissut uuden yhdistetyn portaalin, joka yhdistää Microsoft Sentinelin, Microsoft Defender XDR tietoturvatuotteet (ennen Microsoft 365 Defender) ja Microsoft Security Copilotin. Portaali on vielä “Public Preview” vaiheessa, joten käydään tässä artikkelissa läpi merkittävimmät muutokset ja ohjeet portaalin käyttöönottoon.

Muistan kun noin kaksi vuotta sitten näin ensimmäisen kerran mainoksia Microsoftin keskitetystä tietoturvallisuuden keskuksesta, joka yhdistää kaikki asiakkaan ympäristöjen datalähteet ja kyberturvapoikkeamat yhteen paikkaan. Sinä hetkenä kyse oli enemmän Microsoft Sentinelistä, jonne oli mahdollista striimata hälytyksiä muista tietoturvatuotteista, kuten Microsoft Defender XDR tuoteperheestä. Striimattujen datalähteiden asetuksia ei kuitenkaan ollut mahdollista muokata Sentinelin sisältä, joten en pitänyt sitä lopullisena “keskitettynä tietoturvakonsolina”. Toki sieltä nähtiin kaikki hälytykset keskitetysti, mutta näiden tutkinta ja konfigurointi piti suorittaa välillä muissa portaaleissa.

Tämän kuun alussa kuitenkin julkaistiin Microsoft Defender XDR niminen portaali (ennen Microsoft Defender 365), joka yhdistää kaikki Microsoftin tietoturvatuotteiden signaalit, Sentinelin SIEM ominaisuudet ja Security Copilotin* yhteen paikkaan mahdollistaen järjestelmien yhtenäisen valvonnan ja hallinnan.

Miten yhdistetty portaali otetaan käyttöön?

Käyttöönotto on tehty melko yksinkertaiseksi prosessiksi. On hyvä huomioida, että yhdistetyssä portaalissa voi olla kerrallaan vain yksi Microsoft Sentinel (eli Log Analytic Workspace) instanssi liitettynä.

Vaatimukset:

- Log Analytics Workspace, jonka päällä pyörii Microsoft Sentinel instanssi (tietenkin).

- Microsoft Defender XDR otettu käyttöön Entra tenantissa. Tässä riittää, että on otettu käyttöön yksi Microsoft Defender XDR tuote, kuten Defender for Office 365 tai Defender for Endpoint. Alla mainittu dataliitin vaatii myös tämän käyttöönoton.

- Microsoft Sentinelissä aktiivisena oleva “Microsoft Defender XDR” dataliitin (ennen “Microsoft 365 Defender”).

- Riittävät roolit ja käyttöoikeudet: Owner rooli Azure tilauksessa tai User Access Administrator tilauksessa ja Microsoft Sentinel Contributor resurssitasolla.

Prosessi on seuraavanlainen:

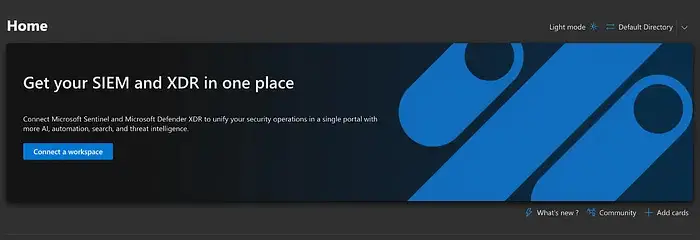

- Siirrytään osoitteeseen security(.)microsoft(.)com eli Microsoft Defender XDR portaaliin.

- Näytölle pitäisi ilmestyä alapuolella oleva ohjeistus:

3. “Connect a workspace” -nappia painamalla avautuu näkymä, josta pääsee valitsemaan yhdistettävän Log Analytics Workspace (Sentinel) instanssin.

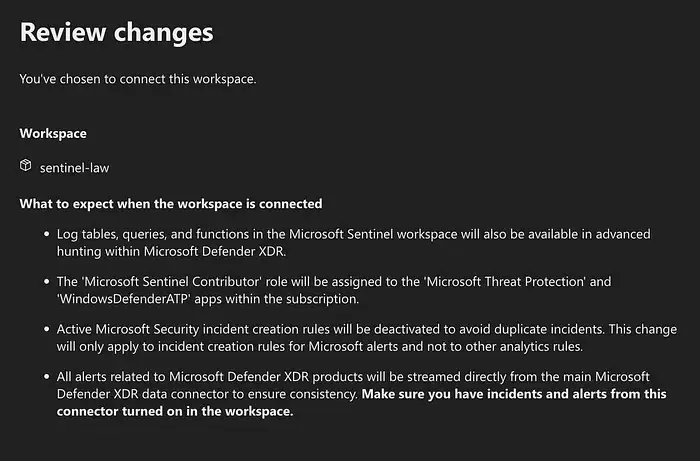

4. Ennen hyväksymistä lukekaa tarkkaan näytöllä listatut muutokset, jotka voivat vaikuttaa Sentinelin toimintaan:

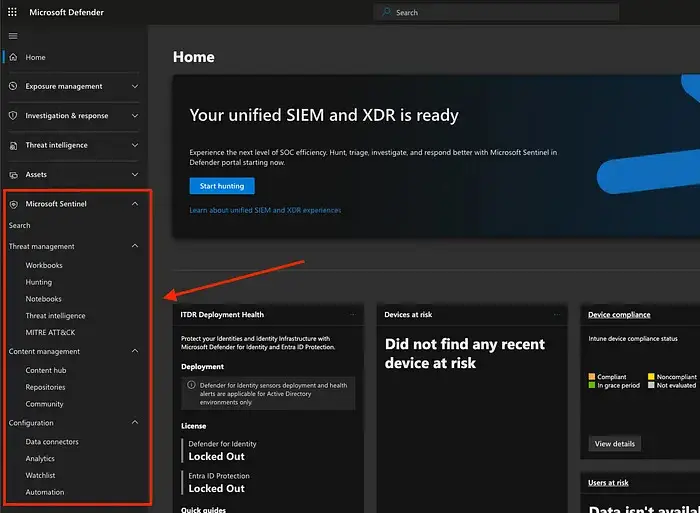

Prosessi kestää muutaman minuutin, jonka jälkeen vasempaan hakemistoon ilmestyy “Microsoft Sentinel” -osio, josta voidaan sukeltaa syvälle Sentinelin maailmaan.

Yhdistämisen jälkeen Microsoft Sentinel on yhä käytettävissä Azure portaalissa vanhaan tuttuun tapaan.

Mikä on muuttunut uudessa kokemuksessa (day-to-day)

Jos kuvitellaan, että yrityksessä Microsoftin tietoturvasta vastuussa olevat henkilöt siirtyvät käyttämään yhdistettyä portaalia (suositeltavaa), niin mitkä ovat huomattavimmat eroavaisuudet Azure portaaliin verrattuna?

- Sentinelin sisältämä data on integroitunut Microsoft Defender XDR portaaliin ja lokihakuja voidaan suorittaa yhdistetystä portaalista Sentinelin dataan.

- Sentinelin asetuksia voidaan muokata yhdistetystä portaalista. Näihin kuuluvat analyysisääntöjen luominen, automatisaatiot, valmiiden ratkaisujen asentaminen ja datalähteiden yhdistäminen. Lopullinen muokkaaminen voi kuitenkin tapahtua Azure portaalissa, jonne käyttäjä automaattisesti ohjataan.

- Incidentit kaikista järjestelmistä ollaan listattu yhteiseen jonoon, josta niitä voidaan tutkia, sulkea ja eskaloida.

- Microsoftin tietoturvakokonaisuutta voidaan hallita ja muokata keskitetystä järjestelmästä.

- Yhdistämisen jälkeen Sentinelin automaatiosäännöistä on poistunut kenttä nimeltä “Incident Provider”, jolla voitiin määrittää tapahtuman alkuperä (Microsoft Sentinel tai Microsoft Defender XDR tuotteet). Täten jos käytössä on ollut automaatiosääntöjä, jotka ajoivat kyseisen kentän mukaan, niin ne ajavat nyt jokaisella incidentilla alkuperästä huolimatta.

- “Logs” haku on siirtynyt välilehdelle “Investigation & Response -> Hunting -> Advanced Hunting”

Kokonainen lista hakemiston muutoksista: https://learn.microsoft.com/en-gb/azure/sentinel/microsoft-sentinel-defender-portal

Yhteenveto

Yhdistetty portaali tarjoaa kätevän tavan hallita Microsoftin tietoturvatuotteita ja Sentineliä, mutta se ei ole välttämätön kaikille. Siirtyminen on helppoa, joten sitä kannattaa ainakin kokeilla rohkeasti ja tuumailla, että onko se Azure portaalia käytännöllisempi.

Jos tarvitsette tukea Microsoftin tietoturvatuotteissa, niin ottakaa meihin yhteyttä ja sovitaan etäpalaveri aiheesta!

Lähteet:

- https://www.microsoft.com/en-us/security/blog/2024/04/03/get-end-to-end-protection-with-microsofts-unified-security-operations-platform-now-in-public-preview/

- https://learn.microsoft.com/en-us/microsoft-365/security/defender/microsoft-sentinel-onboard?view=o365-worldwide

- https://learn.microsoft.com/en-us/azure/sentinel/microsoft-sentinel-defender-portal?toc=%2Fmicrosoft-365%2Fsecurity%2Fdefender%2Ftoc.json&bc=%2Fmicrosoft-365%2Fsecurity%2Fdefender%2Fbreadcrumb%2Ftoc.json&view=o365-worldwide

Tekve Oy tarjoaa tukea Microsoftin tietoturvassa ja tietoturvan valvonnassa.

Kirjoittaja: Petter Kauppi ([email protected])

Contact: [email protected], +358 41 311 9277